На днях наткнулся на большое количество отклоненных запросов авторизации на своем сайте. Так же обратил внимание на не здоровую (в полтора — два раза завышенную) нагрузку на сервер. После разбора логов сделал вывод, что кто то перебирает логины и пароли, но через xmlrpc.php. Вроде бы и дырка закрыта давно, но нагрузка есть и это неприятно, да и для тех, у кого простые для перебора учетные данные, это может быть фатальным.

Учитывая, что я протокол XML-RPC не использую, решил просто отправить хакеров на localhost, то есть к себе домой. Мне этот метод очень нравится, обрабатывается на уровне веб сервера, практически не загружает мой сервер, да и сам вредитель ломает сам себя 😀

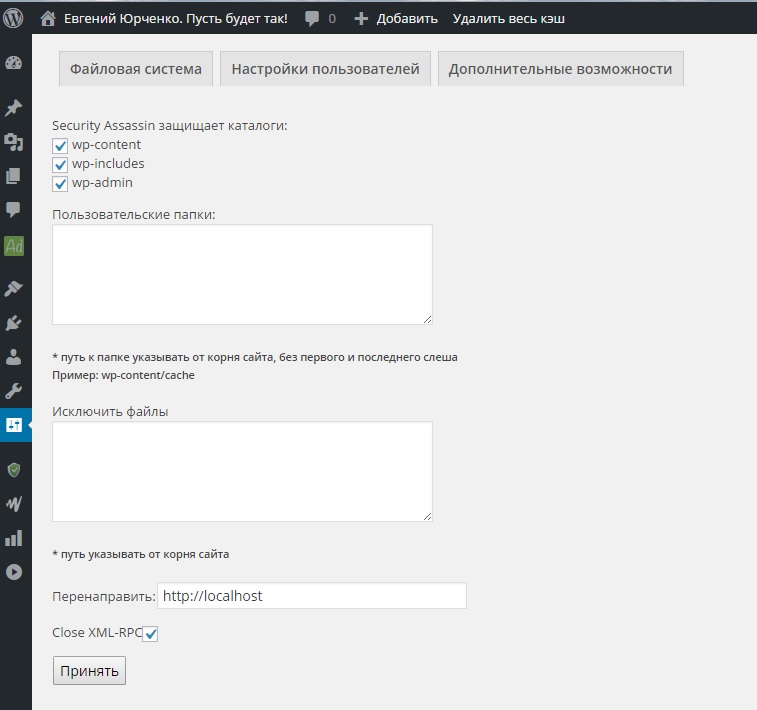

Что бы не ковыряться в htaccess добавил функционал в свой плагин -Security Assassin. Установить его можете прямо из админки. Защита включается одной галочкой:

День добрый Евгений.

Спасибо за плагин, пользуемся несколько лет.

Есть вопрос. Скажите, вы планируете переходить на SSL соединение? Видите ли, в виду того что наш сайт абсолютно новый, и используем мы его уже с сертификатами защиты, и в виду того что он подтягивает плагины, которые размещены на http соединении, выдает постоянно ошибку. Мол есть какой то нехороший контент в вашем сайте)

Спасибо!

День добрый! Странно, по идее плагину не важно какой протокол тк он работает на уровне доступа к файловой системе. можно ссылку на ваш сайт?

На хабре уже описывали как работает уязвимость , а также сообщали о том, что уже проводятся атаки на сервера с использованием этой уязвимости.

вполне может быть, данная статья о том как можно «прикрыть» эту дырку в системе.